Por que as regras de senhas “fortes” que você aprendeu estavam erradas

Em todos esses anos na internet, você foi doutrinado a criar senhas cheias de maiúsculas, minúsculas, números e caracteres especiais, de preferência bem longas, daquelas impossíveis de memorizar. Muitos sites nem permitem concluir o cadastro se você não escolher uma senha “forte” (embora haja algumas exceções como, err, o seu internet banking). Mas de onde surgiram essas regras?

O cara que inventou o padrão foi Bill Burr, que trabalhou no Instituto Nacional de Padrões e Tecnologia (NIST, na sigla em inglês), uma espécie de equivalente americano da nossa ABNT. O documento que continha as regras foi escrito em 2003 e dizia que uma senha forte deveria ter “capitalização irregular, caracteres especiais e pelo menos um numeral”.

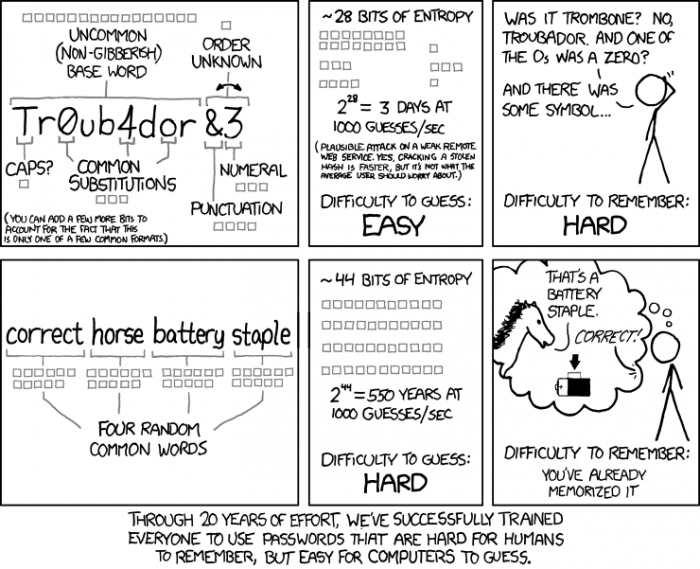

Mas não tem como não lembrar de uma tirinha clássica do xkcd: se a gente levar em conta um ataque de força bruta, uma senha “correct horse battery staple” é muito mais difícil de quebrar que um “Tr0ub4dor&3” (e mais fácil de ser memorizada). A primeira poderia levar 550 anos para ser adivinhada por um computador, enquanto a senha “forte” demoraria somente três dias, considerando um ataque típico na web.

Calma que tem mais: o documento também recomendava trocas de senhas a cada 90 dias. Eu não preciso nem dizer que trocar uma senha de 0b3$%ECyrn2#@!1 para 0b3$%ECyrn2#@!2 não é a coisa mais segura do mundo.

Por isso, Burr, agora com 72 anos e aposentado, deu uma entrevista para o Wall Street Journal se desculpando por ter criado as regras hoje amplamente adotadas pelas empresas (e provavelmente por ter feito você perder seu tempo). Além disso, o documento do NIST foi reescrito, removendo a regra de troca de senha a cada 90 dias e informando o seguinte:

“A forma mais notável disso [resolver as preocupações com segurança] são as regras de composição, que exigem que o usuário escolha senhas utilizando uma mistura de tipos de caracteres, como um numeral, maiúscula e símbolo. Porém, as análises de bancos de senhas violados revelam que o benefício dessas regras não é tão significativo como pensado inicialmente, embora o impacto na usabilidade e memorização seja grave”.

Por isso, o NIST agora apresenta “uma abordagem diferente e mais simples, baseada principalmente no comprimento da senha”. A recomendação é que “os usuários devem ser encorajados a tornarem suas senhas tão longas quanto quiserem”, e que ataques de força bruta podem ser mitigados limitando-se a quantidade de tentativas de login permitidas. Não há mais requisitos específicos de composição de senhas.

A conclusão é que “os requisitos de comprimento e complexidade além dos recomendados aqui aumentam significativamente a dificuldade das senhas memorizadas e a frustração do usuário. Como resultado, os usuários geralmente burlam essas restrições de uma forma contraproducente”.

Em resumo, tudo o que te ensinaram sobre como criar uma senha forte estava errado.

Por que as regras de senhas “fortes” que você aprendeu estavam erradas

Nenhum comentário: